首页 >> 国际 >

Linux中最重要的命令之一有明显的安全漏洞

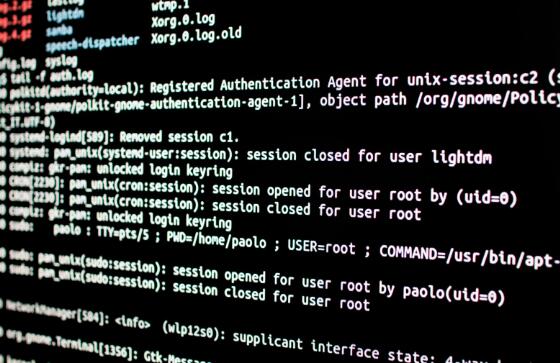

如果您在基于macOS的Linux或Unix平台上使用命令行,您可能熟悉“sudo”命令——它允许您以不同的权限(通常是提升的权限)运行任务。它很强大,但显然直到现在都太强大了。开发人员已经修复了sudo中的一个漏洞,该漏洞允许您声明根级访问,即使您的配置明确禁止它。只要入侵者有足够的权限先运行sudo,他们就可以在给定的计算机上执行他们需要的任何操作。

这个怪癖围绕着sudo对用户id的处理。如果您键入用户标识-1或等效的无符号4294967295命令,即使实际的用户标识记录在日志中,它也会将您视为具有根访问权限(用户标识0)。所涉及的用户id也不存在于密码数据库中,因此该命令可以在没有密码的情况下使用。

Linux用户可以更新到更新的sudo包(1.8.28或更高版本)来修复这个缺陷。您可能不会立即受到攻击,因为任何攻击者在考虑利用此漏洞之前都需要对系统进行命令行控制,然后您可能会遇到更大的问题。然而,知道如此重要的秩序是脆弱的并不完全令人放心。

免责声明:本文由用户上传,与本网站立场无关。财经信息仅供读者参考,并不构成投资建议。投资者据此操作,风险自担。 如有侵权请联系删除!

分享:

相关阅读

最新文章

-

万象汽车试驾,轻松搞定试驾。只需几步,即可开启您的驾驶体验之旅。首先,通过官网或APP预约试驾时间,选择心...浏览全文>>

-

北汽瑞翔试驾流程主要包括以下几个步骤:首先,客户到达4S店后,由销售顾问接待并了解客户需求。随后,销售顾...浏览全文>>

-

试驾MG4 EV全攻略:MG4 EV是一款主打年轻、智能与续航的纯电车型。外观时尚,车身紧凑,适合城市通勤。内饰...浏览全文>>

-

预约试驾奥迪SQ5 Sportback,可线上与线下结合操作。首先,访问奥迪官网或官方APP,选择“试驾预约”,填写个...浏览全文>>

-

红旗试驾预约通常需要以下条件:1 年龄要求:申请人需年满18周岁,部分门店可能要求20岁以上。2 驾驶证...浏览全文>>

-

特斯拉试驾全攻略试驾特斯拉前,建议提前在官网预约,选择最近的体验中心。到店后,工作人员会引导你完成基础...浏览全文>>

-

宝马预约试驾全攻略想要体验宝马的驾驶乐趣?提前预约试驾是关键。首先,访问宝马官网或使用“宝马中国”官方A...浏览全文>>

-

道郎格试驾,感受豪华与科技的完美融合。一进入车内,高端质感扑面而来,真皮座椅、精致内饰,尽显奢华。智能...浏览全文>>

-

预约奇瑞新能源试驾,新手可按以下步骤操作:1 选择车型:登录奇瑞官网或官方App,浏览新能源车型,如艾瑞...浏览全文>>

-

奔驰GLE试驾预约,开启非凡旅程。作为豪华SUV的典范,GLE集优雅设计与强大性能于一身,为您带来前所未有的驾驶...浏览全文>>

大家爱看

频道推荐

站长推荐

- 特斯拉试驾全攻略

- 宝马预约试驾全攻略

- 奔驰GLE试驾预约,畅享豪华驾乘,体验卓越性能

- 零跑C16试驾全攻略

- 试驾海豚,轻松几步,畅享豪华驾乘

- 奇瑞预约试驾的流程及注意事项

- 小鹏G7试驾,新手必知的详细步骤

- 如何在 IPHONE 16E 和 IPHONE 16 之间进行选择

- 这个隐藏的 ANDROID 设置可以释放大屏幕的全部潜力

- 三星 ONE UI 7 更新:比预期更早到来

- IPHONE 15 PRO 和 PRO MAX 将很快获得视觉智能

- 使用这些必备的 ANDROID 应用程序改变你的主屏幕

- PS5 PRO 销量与 PS4 PRO 竞争

- 超薄 Galaxy S25 Edge揭晓其新功能

- Android 15 QPR2 Beta 2.1 将修复与崩溃相关的问题

- Garmin 的 Fenix 7 Pro Sapphire Solar 降至 591 美元

- Galaxy S25 Ultra 的 S Pen 可能会失去蓝牙功能

- 惠普在 CES 上推出搭载 Copilot+ 的全新一体机和迷你电脑

- 首批 Galaxy S25 系列壁纸来了 但只有两张

- 1,000 马力的 911 Turbo S GT-R 与杜卡迪一较高下